Sécuriser son serveur VPS est une étape cruciale, surtout lorsqu’il est exposé sur Internet. En quelques commandes, UFW (Uncomplicated Firewall) vous permet de restreindre les accès aux services strictement nécessaires, tout en évitant de vous bloquer vous-même.

Ce guide s’adresse aux débutants souhaitant protéger leur serveur sous Debian ou Ubuntu, de façon simple, rapide et efficace.

🎯 Objectif

Configurer un pare-feu UFW pour :

- Laisser uniquement les ports nécessaires (SSH, HTTP, HTTPS),

- Bloquer tous les autres accès par défaut,

- Rendre les règles persistantes au redémarrage.

1. 🛠️ Installation de UFW

Sur Debian ou Ubuntu, UFW est généralement préinstallé. Sinon :

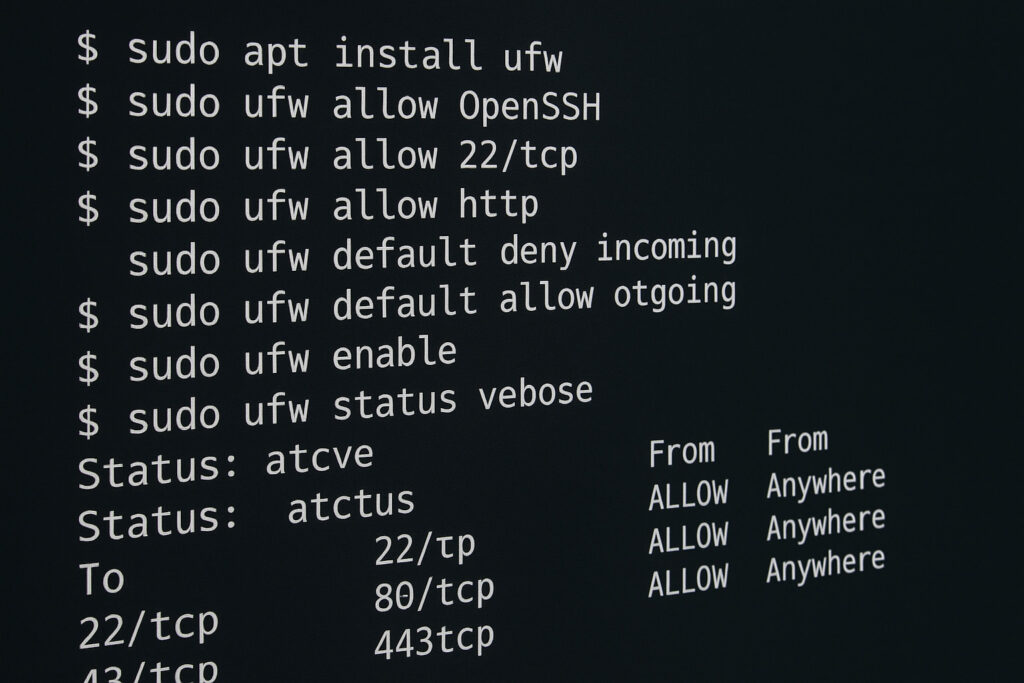

sudo apt update

sudo apt install ufw2. ✅ Autoriser SSH pour éviter le verrouillage

Avant de tout bloquer, assurez-vous de garder l’accès SSH :

sudo ufw allow OpenSSHOu spécifiquement sur le port 22 :

sudo ufw allow 22/tcp💡 Si vous utilisez un port personnalisé pour SSH (ex : 2222) :

sudo ufw allow 2222/tcp3. 🌐 Ouvrir les ports pour un serveur web

Pour autoriser le trafic web classique :

sudo ufw allow http

sudo ufw allow httpsOu en précisant les ports manuellement :

sudo ufw allow 80/tcp

sudo ufw allow 443/tcp4. ❌ Bloquer tous les autres ports

Une fois les autorisations configurées, appliquez la politique par défaut :

sudo ufw default deny incoming

sudo ufw default allow outgoingCela signifie :

- ❌ Tous les ports entrants sont bloqués, sauf ceux explicitement autorisés,

- ✅ Tous les ports sortants sont permis (utile pour les mises à jour, emails, etc.).

5. 💾 Activer le pare-feu et vérifier les règles

Activer UFW :

sudo ufw enable(Une confirmation vous sera demandée.)

Vérifier l’état :

sudo ufw status verboseExemple de sortie attendue :

Status: active

To Action From

-- ------ ----

22/tcp ALLOW Anywhere

80/tcp ALLOW Anywhere

443/tcp ALLOW Anywhere🧠 Conseils supplémentaires

- Pour supprimer une règle :

sudo ufw delete allow 80/tcp- Pour voir les numéros de règles :

sudo ufw status numbered- Pour désactiver temporairement UFW :

sudo ufw disable✅ Résultat

Votre serveur est maintenant :

- Accessible uniquement en SSH et HTTP/HTTPS,

- Protégé contre les scans aléatoires et les attaques sur les ports inutilisés,

- Prêt à héberger vos services avec une couche de sécurité réseau élémentaire mais essentielle.